1. 실습

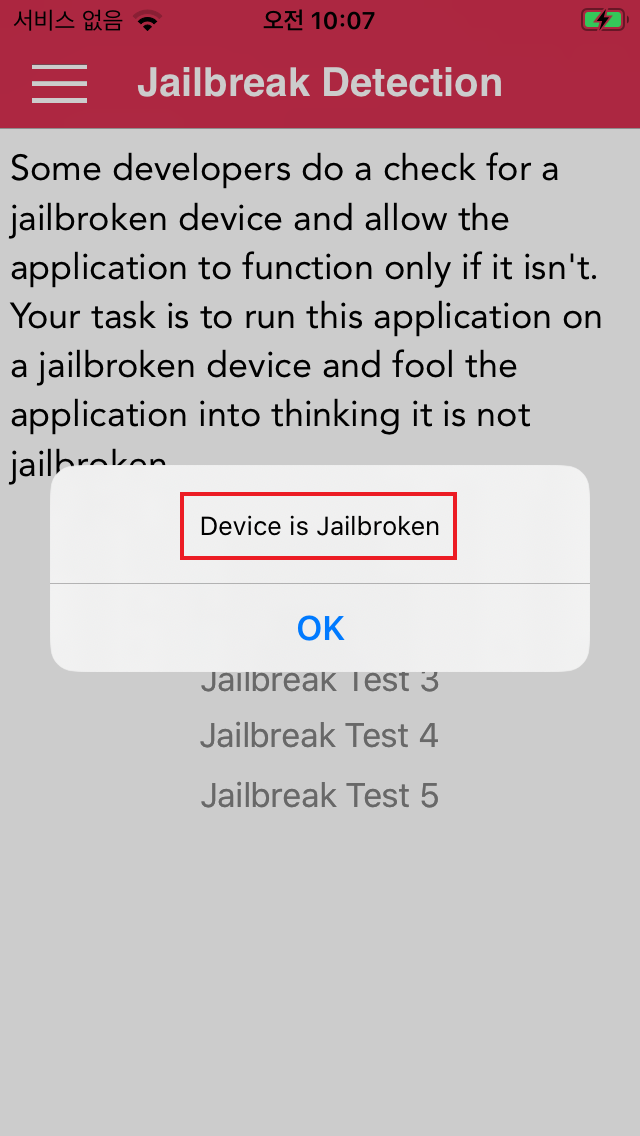

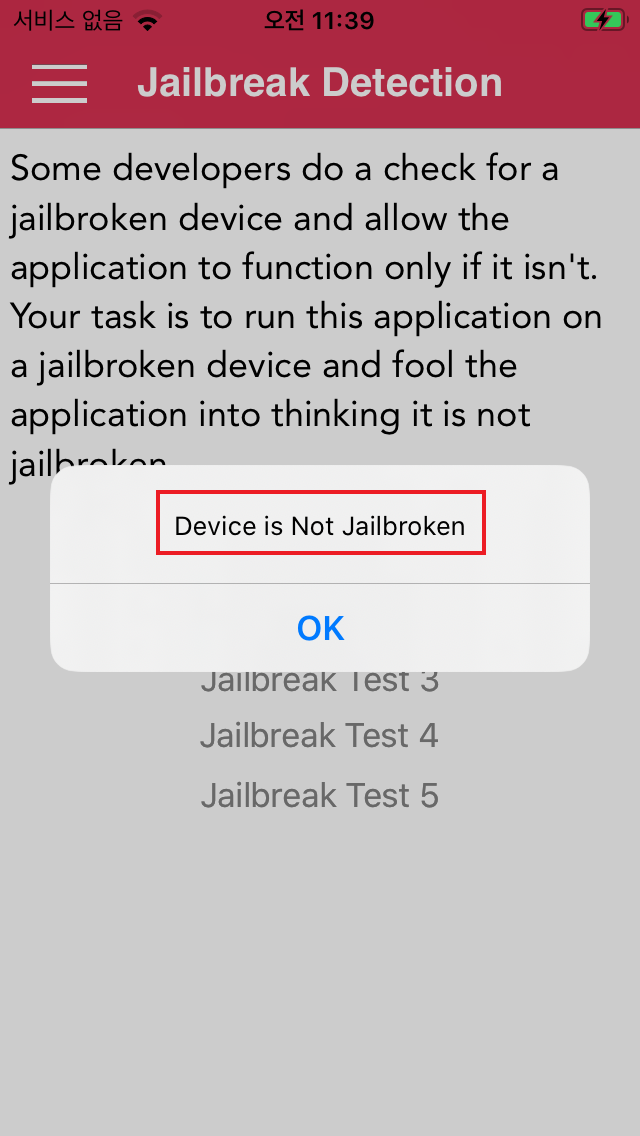

Jailbreak Test 2번 클릭시 탈옥 탐지 문자열 출력 확인

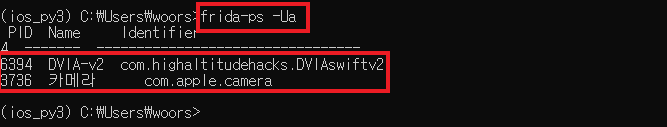

현재 연결된 기기에서 실행중인 앱의 프로세스 아이디, 앱이름, 식별자 확인 가능

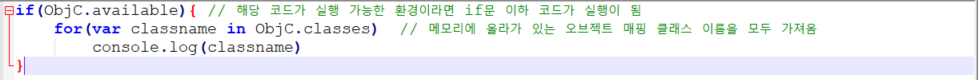

탈옥을 탐지하는 클래스를 찾기 위한 코드

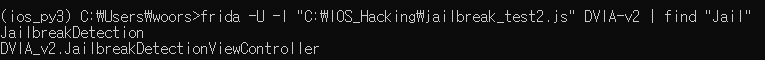

클래스명을 문자열로 검색(방법1)

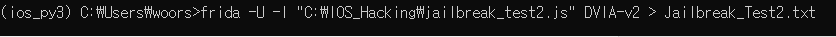

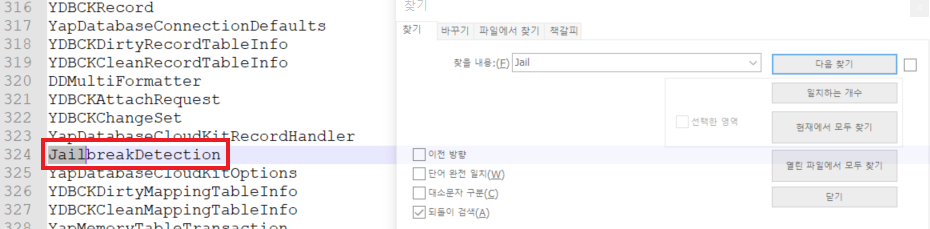

검색된 클래스명들을 리다이렉션을 통해 txt 파일에 저장 후 메모장에서 문자열 검색(방법2)

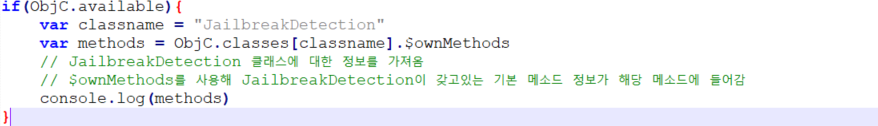

JailbreakDetection 클래스에서 사용하는 메소드를 확인하는 코드

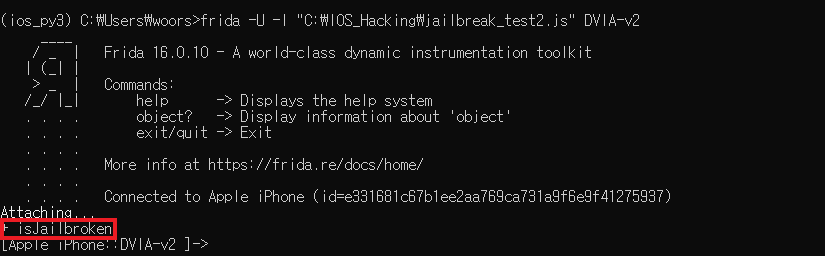

JailbreakDetection 클래스가 사용하는 메소드는 isJailbroken

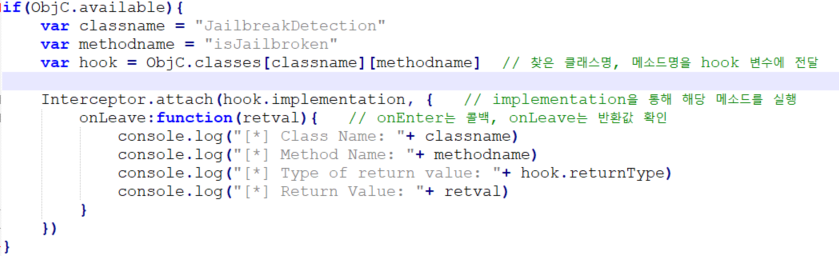

찾은 메소드 반환값 확인 코드

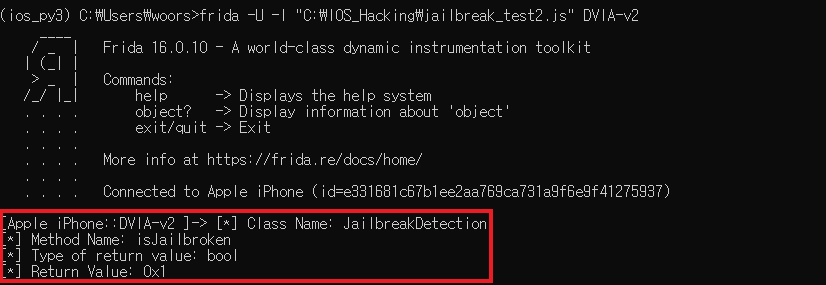

js코드를 실행 후 앱에서 Jailbreak Test 2 를 클릭 시 정보가 출력되며 리턴 값을 0으로 변조하면 탈옥 탐지 우회가 가능(현재 리턴 값은 1)

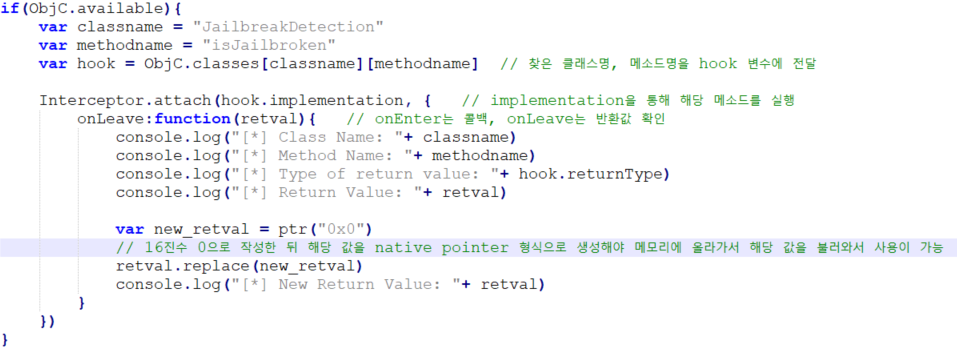

리턴 값 변조 코드

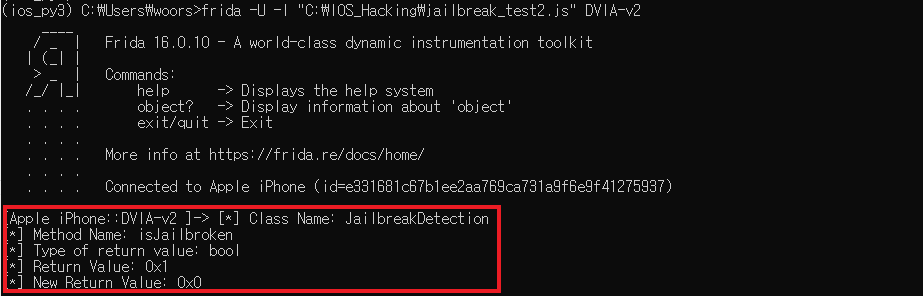

변조한 리턴 값 확인

탈옥 탐지 우회 확인

[도움 및 출처]

보안프로젝트 김태영 팀장 해커를 위한 iOS 앱 모의 해킹 전문 과정

'IOS 모의해킹' 카테고리의 다른 글

| 6. Runtime Manpulation(2) (0) | 2023.03.13 |

|---|---|

| 5. Runtime Manpulation(1) (0) | 2023.03.12 |

| 4. Excessive Perimssions (0) | 2023.03.11 |

| 2. Jailbreak Detection (1) (0) | 2023.03.09 |

| 1. Local Data Storage (0) | 2023.03.06 |